Wij jitsi server

doel

De server wij.hcc.nl verzorgt een jitsi server voor hcc

opzet

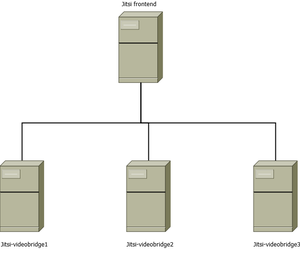

File:Jitsi diagram.dia De jitsi frontend fungeert als dirigent: hij bepaalt welke sessie op welke videobridge plaats vindt, hij is sessie broker. Elke videobridge handelt zijn eigen video verkeer af

Het cluster bestaat uit 4 servers

1. web/meet : deze is zeg maar de sessie broker en videoserver 2,3,4. Video 1 t/m 6: deze handelen al het video verkeer rechtstreeks af

installatie

Maak ssh-key aan op de meet/web server en verspreidt deze naar de video servers

alle servers

Voer op alle server het volgende uit:

apt install debconf-utils ca-certificates ca-certificates-java apt-transport-https -y apt-add-repository universe apt update apt full-upgrade -y curl https://download.jitsi.org/jitsi-key.gpg.key | sudo sh -c 'gpg --dearmor > /usr/share/keyrings/jitsi-keyring.gpg' echo 'deb [signed-by=/usr/share/keyrings/jitsi-keyring.gpg] https://download.jitsi.org stable/' | sudo tee /etc/apt/sources.list.d/jitsi-stable.list > /dev/null apt update

zorg er voor dat er CEPH share is naar het juiste certificaat

Nu bereiden we vast de configuratie voor voor op alle servers dit scheelt hoop apt vragen, vervang hier bij de vet gedrukte delen door de juiste hostnamen (let op FQDN) en het juiste pad naar het certificaat

cat << EOF | sudo debconf-set-selections jitsi-videobridge jitsi-videobridge/jvb-hostname string wij-test-web.hobby.nl jitsi-meet jitsi-meet/jvb-serve boolean false jitsi-meet-prosody jitsi-videobridge/jvb-hostname string wij-test-web.hobby.nl jitsi-meet-web-config jitsi-meet/cert-choice select I want to use my own certificate jitsi-meet-web-config jitsi-meet/cert-path-crt string /disk/site/etc/ssl/hobby.nl/hobby.nl.crt jitsi-meet-web-config jitsi-meet/cert-path-key string /disk/site/etc/ssl/hobby.nl/hobby.nl.key EOF

voeg dit toe aan /etc/systemd/system.conf:

DefaultLimitNOFILE=65000 DefaultLimitNPROC=65000 DefaultTasksMax=65000

reload systemd deamon:

systemctl daemon-reload

bewerk de /etc/hosts file, dat entry die er nu voor fqdn is weghaald, en 2 nieuwe aanmaakt met het externe ip adres.

firewall

de servers moeten veel onderling communiseren daarom is belangrijk dat juiste poorten openstaan zelfde geld voor inkommende poorten pas de ip reeksen aan naar de juisten

rules

#! /bin/bash # ##### # # IPv4 rule file voor hobbynet-firewall # ##### PUBIF="ens160" LOCIF="ens192" # include start rules . $WORK/in_start.ip4 # sta ssh toe van de Jitsi web/meet server interne interface $IPTABLES -A INPUT -p tcp --dport 22 -s 172.31.1.54 -m conntrack --ctstate NEW -j ACCEPT # include default incoming rules UP . $WORK/in_up.ip4 # HTTP/HTTPS are always allowed: $IPTABLES -A INPUT -p tcp --dport 80 -m conntrack --ctstate NEW -j ACCEPT $IPTABLES -A INPUT -p tcp --dport 443 -m conntrack --ctstate NEW -j ACCEPT $IPTABLES -A INPUT -p tcp --dport 4443 -m conntrack --ctstate NEW -j ACCEPT $IPTABLES -A INPUT -p tcp --dport 4444 -m conntrack --ctstate NEW -j ACCEPT $IPTABLES -A INPUT -p udp --dport 4446 -j ACCEPT $IPTABLES -A INPUT -p tcp --dport 4096 -m conntrack --ctstate NEW -j ACCEPT $IPTABLES -A INPUT -p udp --dport 4096 -m conntrack --ctstate NEW -j ACCEPT $IPTABLES -A INPUT -p tcp --dport 5222 -m conntrack --ctstate NEW -j ACCEPT $IPTABLES -A INPUT -p tcp --dport 5269 -m conntrack --ctstate NEW -j ACCEPT $IPTABLES -A INPUT -p tcp --dport 5280 -m conntrack --ctstate NEW -j ACCEPT $IPTABLES -A INPUT -p tcp --dport 5281 -m conntrack --ctstate NEW -j ACCEPT $IPTABLES -A INPUT -p tcp --dport 3478 -m conntrack --ctstate NEW -j ACCEPT $IPTABLES -A INPUT -p udp --dport 3478 -j ACCEPT $IPTABLES -A INPUT -p tcp --dport 5349 -m conntrack --ctstate NEW -j ACCEPT $IPTABLES -A INPUT -p udp --dport 5349 -j ACCEPT $IPTABLES -A INPUT -p tcp --dport 10000:90000 -m conntrack --ctstate NEW -j ACCEPT $IPTABLES -A INPUT -p udp --dport 10000:90000 -j ACCEPT # Log alle uitgande TCP/UDP sessies sie stuk lopen $IPTABLES -A INPUT -p tcp -j LOG --log-prefix "*Wrong Incoming tcp sessionL: " --log-level 7 $IPTABLES -A INPUT -p udp -j LOG --log-prefix "*Wrong Incoming udp session : " --log-level 7 # include default incoming rules DOWN . $WORK/in_down.ip4 ## OUTPUT ## # include start rules . $WORK/out_start.ip4 # include default outgoing rules UP . $WORK/out_up.ip4 # include http_allow.ip4 #. $WORK/http_allow.ip4 # include ftp_allow.ip4 #. $WORK/ftp_allow.ip4 $IPTABLES -A OUTPUT -p tcp --dport 80 $IPTABLES -A OUTPUT -p tcp --dport 443 $IPTABLES -A OUTPUT -p tcp --dport 4443 -j ACCEPT -m iprange --dst-range 212.72.224.54-212.72.224.57 $IPTABLES -A OUTPUT -p tcp --dport 4096 $IPTABLES -A OUTPUT -p udp --dport 4096 $IPTABLES -A OUTPUT -p tcp --dport 5222 -j ACCEPT -d 127.0.0.1 $IPTABLES -A OUTPUT -p tcp --dport 5222 -j ACCEPT -d 127.0.1.1 $IPTABLES -A OUTPUT -p tcp --dport 5222 -j ACCEPT -m iprange --dst-range 212.72.224.54-212.72.224.57 $IPTABLES -A OUTPUT -p tcp --dport 5269 -j ACCEPT -m iprange --dst-range 212.72.224.54-212.72.224.57 $IPTABLES -A OUTPUT -p tcp --dport 5280 -j ACCEPT -m iprange --dst-range 212.72.224.54-212.72.224.57 $IPTABLES -A OUTPUT -p tcp --dport 5281 -j ACCEPT -m iprange --dst-range 212.72.224.54-212.72.224.57 $IPTABLES -A OUTPUT -p tcp --dport 3478 -j ACCEPT -m iprange --dst-range 212.72.224.54-212.72.224.57 $IPTABLES -A OUTPUT -p udp --dport 3478 -j ACCEPT -m iprange --dst-range 212.72.224.54-212.72.224.57 $IPTABLES -A OUTPUT -p tcp --dport 5349 -j ACCEPT -m iprange --dst-range 212.72.224.54-212.72.224.57 $IPTABLES -A OUTPUT -p udp --dport 5349 -j ACCEPT -m iprange --dst-range 212.72.224.54-212.72.224.57 $IPTABLES -A OUTPUT -p tcp --dport 10000:90000 -j ACCEPT $IPTABLES -A OUTPUT -p udp --dport 10000:90000 -j ACCEPT # uitgaand ssh mag naar de ander jitsi-servers vanaf de meet/web server $IPTABLES -A OUTPUT -p tcp --dport 22 -s 172.31.1.54 -j ACCEPT -m iprange --dst-range 172.31.1.54-172.31.1.57 #uitgaand mag http https $IPTABLES -A OUTPUT -p tcp --dport 80 -j ACCEPT $IPTABLES -A OUTPUT -p tcp --dport 443 -j ACCEPT # Log alle uitgande TCP/UDP sessies sie stuk lopen #$IPTABLES -A OUTPUT -p tcp -j LOG --log-prefix "*Wrong Outgoing tcp sessioni: " --log-level 7 #$IPTABLES -A OUTPUT -p udp -j LOG --log-prefix "*Wrong Outgoing tcp session : " --log-level 7 # include default outgoing rules down . $WORK/out_down.ip4

rules6

#! /bin/bash # ##### # # IPv6 rule file voor hobbynet-firewall # ##### PUBIF="ens160" LOCIF="ens192" # include start rules . $WORK/in_start.ip6 # sta ssh toe van de Jitsi web/meet server interne interface $IP6TABLES -A INPUT -p tcp --dport 22 -s 2a02:968:ffff:999:172:31:1:54 -m conntrack --ctstate NEW -j ACCEPT # include default incoming rules UP . $WORK/in_up.ip6 # HTTP/HTTPS are always allowed: $IP6TABLES -A INPUT -p tcp --dport 80 -j ACCEPT $IP6TABLES -A INPUT -p tcp --dport 443 -j ACCEPT $IP6TABLES -A INPUT -p tcp --dport 4443 -j ACCEPT $IP6TABLES -A INPUT -p tcp --dport 4444 -j ACCEPT $IP6TABLES -A INPUT -p udp --dport 4446 -j ACCEPT $IP6TABLES -A INPUT -p tcp --dport 5222 -j ACCEPT $IP6TABLES -A INPUT -p tcp --dport 5269 -j ACCEPT $IP6TABLES -A INPUT -p tcp --dport 5280 -j ACCEPT $IP6TABLES -A INPUT -p tcp --dport 5281 -j ACCEPT $IP6TABLES -A INPUT -p tcp --dport 3478 -j ACCEPT $IP6TABLES -A INPUT -p udp --dport 3478 -j ACCEPT $IP6TABLES -A INPUT -p tcp --dport 5349 -j ACCEPT $IP6TABLES -A INPUT -p udp --dport 5349 -j ACCEPT $IP6TABLES -A INPUT -p tcp --dport 10000:90000 -j ACCEPT $IP6TABLES -A INPUT -p udp --dport 10000:90000 -j ACCEPT # Log alle uitgande TCP/UDP sessies sie stuk lopen $IP6TABLES -A INPUT -p tcp -j LOG --log-prefix "*Wrong Incoming tcp session-: " --log-level 7 $IP6TABLES -A INPUT -p udp -j LOG --log-prefix "*Wrong Incoming udp session-: " --log-level 7 # include default incoming rules DOWN . $WORK/in_down.ip6 ## OUTPUT ## # include start rules . $WORK/out_start.ip6 # include default outgoing rules UP . $WORK/out_up.ip6 $IP6TABLES -A OUTPUT -p tcp --dport 80 -j ACCEPT -m iprange --dst-range 2a02:968:1:2:212:72:224:54-2a02:968:1:2:212:72:224:57 $IP6TABLES -A OUTPUT -p tcp --dport 443 -j ACCEPT -m iprange --dst-range 2a02:968:1:2:212:72:224:54-2a02:968:1:2:212:72:224:57 $IP6TABLES -A OUTPUT -p tcp --dport 4443 -j ACCEPT -m iprange --dst-range 2a02:968:1:2:212:72:224:54-2a02:968:1:2:212:72:224:57 $IP6TABLES -A OUTPUT -p tcp --dport 5222 -j ACCEPT -m iprange --dst-range 2a02:968:1:2:212:72:224:54-2a02:968:1:2:212:72:224:57 $IP6TABLES -A OUTPUT -p tcp --dport 5269 -j ACCEPT -m iprange --dst-range 2a02:968:1:2:212:72:224:54-2a02:968:1:2:212:72:224:57 $IP6TABLES -A OUTPUT -p tcp --dport 5280 -j ACCEPT -m iprange --dst-range 2a02:968:1:2:212:72:224:54-2a02:968:1:2:212:72:224:57 $IP6TABLES -A OUTPUT -p tcp --dport 5281 -j ACCEPT -m iprange --dst-range 2a02:968:1:2:212:72:224:54-2a02:968:1:2:212:72:224:57 $IP6TABLES -A OUTPUT -p tcp --dport 3478 -j ACCEPT -m iprange --dst-range 2a02:968:1:2:212:72:224:54-2a02:968:1:2:212:72:224:57 $IP6TABLES -A OUTPUT -p udp --dport 3478 -j ACCEPT -m iprange --dst-range 2a02:968:1:2:212:72:224:54-2a02:968:1:2:212:72:224:57 $IP6TABLES -A OUTPUT -p tcp --dport 5349 -j ACCEPT -m iprange --dst-range 2a02:968:1:2:212:72:224:54-2a02:968:1:2:212:72:224:57 $IP6TABLES -A OUTPUT -p udp --dport 5349 -j ACCEPT -m iprange --dst-range 2a02:968:1:2:212:72:224:54-2a02:968:1:2:212:72:224:57 $IP6TABLES -A OUTPUT -p tcp --dport 10000:90000 -j ACCEPT $IP6TABLES -A OUTPUT -p udp --dport 10000:90000 -j ACCEPT # sta uitgaand ssh toe naar de andere jitsi servers $IP6TABLES -A OUTPUT -p udp --dport 5349 -s 2a02:968:ffff:999:172:31:1:54 -j ACCEPT -m iprange --dst-range 2a02:968:ffff:999:172:31:1:54-2a02:968:ffff:999:172:31:1:57 #uitgaand mag http https $IP6TABLES -A OUTPUT -p tcp --dport 80 -j ACCEPT $IP6TABLES -A OUTPUT -p tcp --dport 443 -j ACCEPT # Log alle uitgande TCP/UDP sessies sie stuk lopen #$IP6TABLES -A OUTPUT -p tcp -j LOG --log-prefix "*Wrong Outgoing tcp sessione: " --log-level 7 #$IP6TABLES -A OUTPUT -p udp -j LOG --log-prefix "*Wrong Outgoing tcp sessionl: " --log-level 7 # include default outgoing rules down . $WORK/out_down.ip6

frontend (meet server)

We gaan de benodigde pakketen installeren:

apt install jitsi-meet -y

We maken gebruik van onze eigen stun server dus dit moeten we in config aanpassen:

in de file : /etc/jitsi/meet/wij-test-web.hobby.nl-config.js (andere fdqn is ander naam)

zoek naar deze regel:

stunServers: [ // { urls: 'stun:wij-test-web.hobby.nl:3478' }, { urls: 'stun:meet-jit-si-turnrelay.jitsi.net:443' } ] },

verwijder de regel :

{ urls: 'stun:meet-jit-si-turnrelay.jitsi.net:443' }

en haal comentaar weg bij:

{ urls: 'stun:wij-test-web.hobby.nl:3478' },

Zorg er voor dat verdeling over de servers goed staan boven aan bij testing moet volgende staan ingesteld

testing: {

octo: {

probability: 1

},

p2pTestMode: false

},

Zet de standaard resolutie goed op 720p zoek naar de regel met resolution en haal comentaar weg en zorg dat er dit staat:

resolution: 720,

Even hier onder staat er sectie over constraints haal het commentaar weg en zorg dat waarde als volgt zijn ingesteld:

constraints: {

video: {

height: {

ideal: 1080,

max: 1080,

min: 240

}

}

},

Zet simulcast uit, want anders wordt resolutie door zwakte aparaat bepaald verwijder het commentaar disableSimulcast en dan ziet het er zo uit: disableSimulcast: true,

open de file /etc/jitsi/videobridge/sip-communicator.properties

pas de volgende regel aan

van:

org.ice4j.ice.harvest.STUN_MAPPING_HARVESTER_ADDRESSES=meet-jit-si-turnrelay.jitsi.net:443

naar:

org.ice4j.ice.harvest.STUN_MAPPING_HARVESTER_ADDRESSES=wij-test-web.hobby.nl:3478

in de zelfde file voeg toe aan -web aan het einde zo is hij herkaanbaarde dan uid:

org.jitsi.videobridge.xmpp.user.shard.MUC_NICKNAME

Noteer het password uit deze file deze hebben nodig voor videobridges, voeg tenslote deze regels toe aan file en pas de ip addressen aan, dit moeten externe ip adressen zijn!

org.jitsi.videobridge.octo.BIND_ADDRESS=212.72.224.54 org.jitsi.videobridge.octo.PUBLIC_ADDRESS=212.72.224.54 org.jitsi.videobridge.octo.BIND_PORT=4096 org.jitsi.videobridge.REGION=wij org.jitsi.videobridge.rest.private.jetty.port=8081 org.jitsi.videobridge.rest.private.jetty.host=::

in /etc/jitsi/videobridge/config voeg de volgende regels toe na JVB_SECRET:

#activeer rest JVB_OPTS="--apis=rest,"

stop diverse service en haal logfiles weg:

systemctl stop jicofo.service jitsi-videobridge2.service rm /var/log/jitsi/*

we gaan ngnix een afhankelijkheid toevoegen zodat pas start als ceph mounts er zijn

geef het command:

systemctl edit nginx.service

en voeg deze regels toe:

[Unit] RequiresMountsFor=/usr/local/hobbynet/firewall/general/

reload systemd deamon

systemctl daemon-reload

bewerk de nginx config /etc/nginx/sites-available/wij-test-web.hobby.nl.conf en stel certificaat goed in op deze 2 regels:

ssl_certificate /disk/site/etc/ssl/hobby.nl/hobby.nl.crt; ssl_certificate_key /disk/site/etc/ssl/hobby.nl/hobby.nl.key;

reboot de server

na de reboot van de server kijk in /var/log/jitsi/jvb.log en kijk of er regel in staat gelijk aan:

HealthChecker.run#171: Performed a successful health check in PT0.000915S. Sticky failure: false

en kijk in de log gile /var/log/jitsi/jicofo.log of je regel als deze ziet:

BridgeSelector.addJvbAddress#95: Added new videobridge: Bridge[jid=jvbbrewery@internal.auth.wij-test-web.hobby.nl/dec4a1d2-35a1-4f82-ae14-c40578496c7d-web, relayId=null, region=null, stress=0.00]

Deze is makkelijk te herkennen door toevoeging -web die we hebben gedaan.

videobridge

maak een directory aan op server en kopieer het self signed cert van meet/web server hier na toe

mkdir /usr/local/share/ca-certificates/extra scp /etc/ssl/certs/auth.wij-test-web.hobby.nl.pem wij-test-video1-int:/usr/local/share/ca-certificates/extra/auth.wij-test-web.hobby.nl.crt update-ca-certificates -f

als goed zie nu dat het certificaat is toegevoegd

Adding debian:auth.wij-test-web.hobby.nl.pem

installeer jitsi-videobridge2 pakket

apt install jitsi-videobridge2

kopieer /etc/jitsi/videobridge/config naar de video server

scp /etc/jitsi/videobridge/config wij-test-video1-int:/etc/jitsi/videobridge/

bewerk de file /etc/jitsi/videobridge/sip-communicator.properties haal alles weg behalve de regel

org.jitsi.videobridge.xmpp.user.shard.MUC_NICKNAME

voeg aan de uid toe -video1 (bij videobridge1 bv) kopieer de inhoud van deze file op meet/web server zonder boven genoemde regel probeer de layout gelijk te houden dit vergelijkt makkelijker

vervang de localhost in de regel hieronder met fqdn van meet/web server:

org.jitsi.videobridge.xmpp.user.shard.HOSTNAME=wij-test-web.hobby.nl

het bestand zou er dan ongeveer zo uit moeten zien:

org.ice4j.ice.harvest.DISABLE_AWS_HARVESTER=true org.ice4j.ice.harvest.STUN_MAPPING_HARVESTER_ADDRESSES=wij-test-web.hobby.nl:3478 org.jitsi.videobridge.ENABLE_STATISTICS=true org.jitsi.videobridge.STATISTICS_TRANSPORT=muc org.jitsi.videobridge.xmpp.user.shard.HOSTNAME=localhost org.jitsi.videobridge.xmpp.user.shard.DOMAIN=auth.wij-test-web.hobby.nl org.jitsi.videobridge.xmpp.user.shard.USERNAME=jvb org.jitsi.videobridge.xmpp.user.shard.PASSWORD=****** org.jitsi.videobridge.xmpp.user.shard.MUC_JIDS=JvbBrewery@internal.auth.wij-test-web.hobby.nl org.jitsi.videobridge.xmpp.user.shard.MUC_NICKNAME=12a04e3d-5c23-407b-88d2-c34a6ba95431-video1 org.jitsi.videobridge.octo.BIND_ADDRESS=212.72.224.55 org.jitsi.videobridge.octo.PUBLIC_ADDRESS=212.72.224.55 org.jitsi.videobridge.octo.BIND_PORT=4096 org.jitsi.videobridge.REGION=wij org.jitsi.videobridge.rest.private.jetty.port=8081 org.jitsi.videobridge.rest.private.jetty.host=::

stop de videobridge

systemctl stop jitsi-videobridge2.service

verwijder de log file:

rm /var/log/jitsi/jvb.log

start de videobridge weer

systemctl start jitsi-videobridge2.service

als goed zie in /var/log/jitsi/jvb.log

HealthChecker.run#171: Performed a successful health check in PT0.000914S. Sticky failure: false

controleer op jitsi meet/web server of hij is geregisteerd in de /var/log/jitsi/jicofo.log daar zou regel zoals deze moeten staan

JvbDoctor.bridgeAdded#127: Scheduled health-check task for: Bridge[jid=jvbbrewery@internal.auth.wij-test-web.hobby.nl/12a04e3d-5c23-407b-88d2-c34a6ba95431-video1, relayId=212.72.224.55:4096, region=wij, stress=0.00]

hier herken je uid weer door toevoeging van -video1

update van jitsi

Nadat updates van jitsi zijn geweest moet het volgende script gedraaid worden

/usr/local/hobbynet/home/jitsi-images/update-jitsi.sh

Dit zorgt er voor dat het hcc logo etc etc wordt teruggezet, samen met nog wat settings.

update script jitsi-frontend

Bij apt upgrade/full-upgrade wordt automatisch door middel van een hook bepaalde settings goed gezet na de upgrade, dit gebeurt altijd, ook al is er geen jitsi update.

Het update script vindt je hier: /etc/apt/apt.conf.d/80upgradehook en ziet er als volgt uit:

DPkg::Post-Invoke {"/usr/local/hobbynet/local/jitsi/update-jitsi.sh";};

Het script wat hij aanroep is /usr/local/hobbynet/local/jitsi/update-jitsi.sh

#!/bin/bash echo "Jitsi frontend bijwerken" echo "plaats watermark" cp /usr/local/hobbynet/local/jitsi/Logo_hcc_RGB_png.png /usr/share/jitsi-meet/images/watermark.png echo "plaats favoicoonen" cp /usr/local/hobbynet/local/jitsi/favicon.ico /usr/share/jitsi-meet/images/favicon.ico cp /usr/local/hobbynet/local/jitsi/favicon.ico /usr/share/jitsi-meet/favicon.ico echo "backup oude interface config" cp /usr/share/jitsi-meet/interface_config.js /usr/local/hobbynet/local/jitsi/interface_config.js.old echo "vervang nodige variable in interface config, ipv oude config herbruiken" cat /usr/share/jitsi-meet/interface_config.js |sed "s/'Jitsi Meet'/'Wij HCC'/g"|sed "s/PROVIDER_NAME: 'Jitsi'/PROVIDER_NAME: 'Wij HCC'/g"|sed "s/'Jitsi Meet'/'Wij HCC'/g"|sed "s/DISABLE_JOIN_LEAVE_NOTIFICATIONS: false/DISABLE_JOIN_LEAVE_NOTIFICATIONS: true/g" >/usr/local/hobbynet/local/jitsi/interface_config.js.new echo "plaats nieuwe interface config" cp /usr/local/hobbynet/local/jitsi/interface_config.js.new /usr/share/jitsi-meet/interface_config.js

Het script plaatst het watermark en favicon op de juiste plek. Daarnaast doet hij de nodige aanpassingen in interface_config.js file met sed. Gebruik sed omdat er nog steeds nieuwe config opties bij komen en op deze manier gaan die niet verloren.

wanneer kan server herstart worden

cacti

Open cacti en kijk naar de statistieken en je ziet over wat actief is

cacti command line

voer het onderstaand script op cacti uit op cacti .

php /disk/site/hobbynet/cacti.hobby.nl/www/scripts/jitsi_get_total.php Bijeenkomsten:0 Deelnemers:5

Dit script laat alleen het aantal deelnemers zien niet aantal bijeenkomsten

accesslog op jitsi-frontend

kijk in /var/log/nginx/access.log en je ziet of er wat actief is je ziet alleen geen ip addressen hier in

truc op jitsi-frontend

Er is geen 'nette' manier om te zien hoeveel er van de server gebruik gemaakt wordt van af de command line op jitsi server

Maar er is wel een betrouwbare truc: kijk hoeveel sessies er naar TCP poort 443 ESTABLISHED zijn. (dit doe je op jitsi-frontend)

root@jitsi-frontend:~# netstat -an |grep ESTABLISHED | grep 443 tcp 0 0 212.72.224.120:443 94.213.158.57:55432 ESTABLISHED tcp 0 0 212.72.224.120:443 62.163.167.30:51728 ESTABLISHED tcp 0 0 212.72.224.120:443 178.84.60.147:61423 ESTABLISHED tcp 0 0 212.72.224.120:443 178.84.60.147:61432 ESTABLISHED tcp6 0 0 2a02:968:1:2:212:72:443 2001:981:97b8:1:2:62328 ESTABLISHED tcp6 0 0 2a02:968:1:2:212:72:443 2a02:a44e:56c8:1::62139 ESTABLISHED tcp6 0 0 2a02:968:1:2:212:72:443 2a02:a44f:39df:1::50801 ESTABLISHED