Loadbalancers: Difference between revisions

| (82 intermediate revisions by 6 users not shown) | |||

| Line 1: | Line 1: | ||

=doel= | =doel= | ||

De loadbalancer zorgt er voor dat | De loadbalancer zorgt er voor dat onze webdiensten redundant uitgevoerd worden. | ||

=otap= | |||

Van de loadbalancers zijn er 2 omgevingen | |||

# de productie | |||

# de test op deze omgeving draaien alle website die joomla-test en joomla-dev draaien | |||

= OPGELET = | |||

''' heel belangrijk ''' de loadbalancer mag je nooit migreren als ze aan staan, hierdoor krijg je een 'split brain' situatie | |||

In tegen stelling tot alle andere vm's staan deze vm's op lokale storage, zo dat er bij onderhoud van iscsi er geen splitbrain en timing issues ontstaan | |||

Dit is dan ook geblokkeerd in vmware zoals omschreven hier https://frankdenneman.nl/2014/08/18/disable-vmotion-single-vm/ met 1 aanpassing query mag wel en vmotion als uit staat mag wel | |||

=opzet= | =opzet= | ||

We hebben 2 | We hebben 2 virtuele loadbalancers: loadbalancer1 en loadbalancer2. Elk draait op een andere hypervisor te weten vmware4 en vmware5 | ||

== normale situatie == | == normale situatie == | ||

Dit geeft weer hoe in normale situaties het verkeer loopt.<br> | Dit geeft weer hoe in normale situaties het verkeer loopt.<br> | ||

[[File:normaal.png]] | [[File:normaal.png|600px]] | ||

[[File:normaal.dia]] | [[File:normaal.dia]] | ||

| Line 13: | Line 25: | ||

== webserver faalt == | == webserver faalt == | ||

Dit geeft weer hoe het verkeer loopt wanneer een webserver faalt.<br> | Dit geeft weer hoe het verkeer loopt wanneer een webserver faalt.<br> | ||

[[File:webserverfaalt.png]] | [[File:webserverfaalt.png|600px]] | ||

[[File:webserverfaalt.dia]] | [[File:webserverfaalt.dia]] | ||

| Line 19: | Line 31: | ||

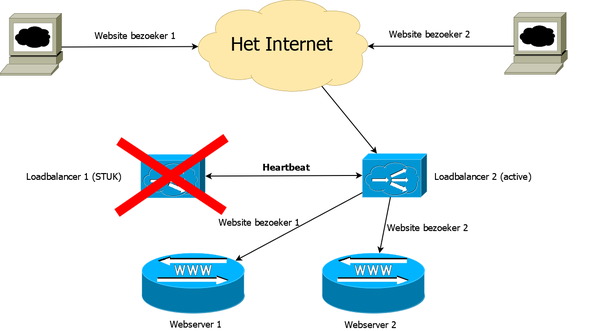

== loadbalancer faalt == | == loadbalancer faalt == | ||

Dit geeft weer hoe het verkeer loopt wanneer een loadbalancer faalt.<br> | Dit geeft weer hoe het verkeer loopt wanneer een loadbalancer faalt.<br> | ||

[[File:lbfaalt.png]] | [[File:lbfaalt.png|600px]] | ||

[[File:lbfaalt.dia]] | [[File:lbfaalt.dia]] | ||

=IP plan= | =IP plan= | ||

== 212.72.224 IP reeks (eth1)== | |||

<pre> | <pre> | ||

212.72.224.240 2a02:968:1:2:212:72:224:240 loadbalancer1-vlan100.hobby.nl (IP adressen voor loadbalancer zelf) | |||

212.72.224. | 212.72.224.241 2a02:968:1:2:212:72:224:241 loadbalancer2-vlan100.hobby.nl (IP adressen voor loadbalancer zelf) | ||

</pre> | |||

212.72.224. | |||

212.72. | ==== 212.72.227 IP reeks (eth3)==== | ||

212.72. | <pre> | ||

212.72. | 212.72.227.88 en 2a02:968:1:7:212:72:227:88 loadbalancer1-vlan107.hobby.nl (IP adressen voor loadbalancer zelf) | ||

212 | 212.72.227.89 en 2a02:968:1:7:212:72:227:89 loadbalancer2-vlan107.hobby.nl (IP adressen voor loadbalancer zelf) | ||

</pre> | </pre> | ||

==== 212.72. | ==== 212.72.229 IP reeks (eth2)==== | ||

<pre> | <pre> | ||

212.72.229.240 2a02:968:1:1:212:72:229:240 loadbalancer1-vlan102.hobby.nl (IP adressen voor loadbalancer zelf) | |||

212.72. | 212.72.229.241 2a02:968:1:1:212:72:229:241 loadbalancer2-vlan102.hobby.nl (IP adressen voor loadbalancer zelf) | ||

</pre> | |||

212.72. | |||

==== 172.31.1 IP reeks (eth0) ==== | |||

<pre> | |||

172.31.1.240 2a02:968:ffff:999:172:31:1:240 loadbalancer1-vlan999.hobby.nl (IP adressen voor loadbalancer zelf) | |||

172.31.1.241 2a02:968:ffff:999:172:31:1:241 loadbalancer2-vlan999.hobby.nl (IP adressen voor loadbalancer zelf) | |||

</pre> | |||

==== 172.31.254 IP reeks (eth5) ==== | |||

<pre> | |||

172.31.254.240 2a02:968:ffff:997:172:31:254:240 loadbalancer1-vlan997.hobby.nl (IP adressen voor loadbalancer zelf) | |||

172.31.254.241 2a02:968:ffff:997:172:31:254:241 loadbalancer2-vlan997.hobby.nl (IP adressen voor loadbalancer zelf) | |||

</pre> | </pre> | ||

===== dns aliassen ===== | |||

Via interne netwerk zijn de dns aliassen aangemaakt loadbalancer1-int.hobby.nl en loadbalancer2-int.hobby.nl op die manier konden gebruik blijven maken van hobbynet wildcard certificaat. | |||

==== | =configuratie= | ||

< | == termen == | ||

* Virtual service : De dienst die geloadbalanced wordt (dit kan layer 4 of layer 7 zijn) | |||

Configuratie gebeurt altijd via de webinterface. Enkel bij hele uitzonderlijke gevallen moet je wat via SSH doen. | |||

De loadbalancers zijn te bereiken via: | |||

* https://loadbalancer1-int.hobby.nl:9443/ | |||

* https://loadbalancer2-int.hobby.nl:9443/ | |||

== ssh toegang == | |||

SSH keys kunnen toegevoegd worden, dit vereist echter strak formaat namelijk | |||

ssh-rsa <snip> je key </snip> bas@een.domein.nl | |||

Het is heel belangrijk dat je key in dit formaat is, ook ben je verplicht een hostnaam in te geven, gebruik daarvoor gewoon je naam dit moet namelijk uniek zijn.<br> | |||

'''Key's mogen niet met de hand worden toegevoegd via SSH !'''<br> | |||

Je kan in de loadbalancer onder Local Configuration -> SSH Keys en dan het tab SSH Authentication | |||

'''Configuratie van dit onderdeel moet je op beide loadbalancers doen want dit wordt niet gerepliceerd!''' | |||

= Proxy (layer 7) = | |||

Alle website gaan via proxy op de loadbalancer naar de webservers toe. | |||

== ssl == | |||

SSL wordt getermineerd op loadbalancer, maar het verkeer tussen de loadbalancer en de webserver is versleuteld met ssl, dit gebeurd echter met certificaat gesignend door onze windows CA | |||

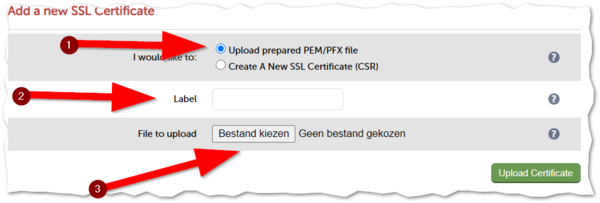

=== cerificaat uploaden === | |||

Het heeft mijn voorkeur om een pfx certificaat te gebruiken, dit leverde mijn veel minder gedoe op. | |||

* ga naar Cluster configuration -> ssl certificate | |||

* klik op add a new SSL Certificaat | |||

[[File:Upload certificaat loadbalancer.png|600px]] | |||

* 1) kies upload prepared pem/pfx file | |||

* 2) geeft het certificaat een naam . | |||

* 3) kies bestand kiezen en kies op je pc het certificaat dat je wil uploaden | |||

* indien je cert een wachtwoord heeft vul die dan in wanneer er om gevraagd wordt. | |||

* klik op upload certificaat | |||

note soms gaat uploaden fout doe het dan in privacy window, browser vult namelijk soms verborgen velden in dat geeft problemen | |||

=== let's encrypt certificaat === | |||

Zorg er voor dat layer 7 service is voorbereid zoals hier beschreven [[Loadbalancers#voor_bereiden_voor_lets_encrypt| Let's encrypt voorbereiden]] <br> | |||

log in met ssh op de loadbalancer 1 en voor dit commando uit | |||

/usr/local/sbin/lb-letsencrypt-bas.sh -i -p 443 -h 8888 -d '''domein naam''' -f loadbalancer@hobby.nl -t beheer@hobby.nl -r smtp.bit.nl -U loadbalancer -P '''********''' | |||

dit zorgt er voor dat een lets's encrypt certificaat wordt aangevraagd voor dit domein en wordt ge upload, ook maak dit script automatisch een cron entry aan om het certificaat te verlengen | |||

== standaard setup == | |||

Standaard gebruiken wij een setup waarbij altijd de load over meerdere servers verspreid wordt | |||

=== instellen van Virtual service layer 7 === | |||

==== van scratch ==== | |||

Ga naar cluster configuration -> layer 7 - virtual services en klik daar op 'Add a new Virtual Service' | |||

* 1) Vul hier de naam van virtual service in. Standaard is dat VIP(nr) naam.url.nl-v4 (of v6 bij IPv6) ('''let op: geen spatie tussen vip en het nummer van de vip''') | |||

* 2) Het IP-adres wat aan de buitenkant wordt gebruikt | |||

* 3) De poort nummers voor web standaard 80 je mag meer poort nummers opgeven door te scheiden met een (altijd alleen 80 ook bij een https site). | |||

Klik op update | |||

[[File:Add Virtual service layer 7 stap1.png|600px]] | |||

Herhaal de bovenstaande stappen voor het IPv6 adres | |||

Nu moeten we nog bestemming toevoegen : waar moet het verkeer naar toe worden gerouteerd. | |||

Ga naar cluster configuration -> layer 7 - Real Servers | |||

Zoek daar je Virtual service op en klik op modify | |||

Tip je standaard staat de Virtual service die je net hebt gemaakt onderaan | |||

Klik op 'Add a new Real Server" bij de Virtual service die we net hebben aangemaakt | |||

* 1) Zet naam van de bestemming neer dit geval users-lb1-v4 (of v6 bij IPv6) | |||

* 2) Vul het IP-adres van de bestemming in | |||

* 3) vul hier 443 in (ja 443 en geen 80, het verkeer tussen loadbalancer en webserver is ssl versleuteld) | |||

* 4) vink re-encrypt to backend aan, dit zorgt dat verkeer tussen loadbalancer en webserver wordt versleuteld | |||

* 5) Klik op update | |||

[[File:Add Virtual service layer 7 stap2.png|600px]] | |||

* Herhaal dit voor alle 2 resterende loadbalanced webservers | |||

* Uiteraard moet je dit ook voor ipv6 versie doen, alleen gebruik je dan IPv6 adressen! | |||

==== voor bereiden voor lets encrypt ==== | |||

Indien voor het domein een let's encrypt certificaat aangevraagd moet worden moet er een een extra setting gedaan worden. | |||

* ga naar Cluster Configuration -> layer 7 - Virtual Services . | |||

* zoek de vip op waar bij certificaat word aangevraagd. | |||

* klik op modify | |||

* zoek ACL rules op en klik op edit ACL Rules | |||

[[File:edit acl rules layer 7.png|600px]] | |||

* 1) kies rule type '''path_beg''' | |||

* 2) Boolean '''Equals''' | |||

* 3) URL text/ip '''/.well-known/acme-challenge/''' | |||

* 4) Rule action type '''backend''' | |||

* 5) Redirect Location '''letsencrypt''' | |||

[[File:add acl rules layer 7.png|600px]] | |||

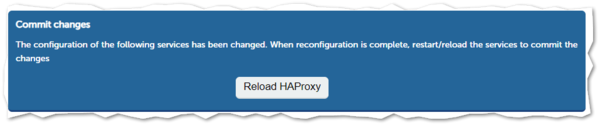

Als je dit alles hebt gedaan moet de ha proxy config op nieuw ingeladen worden. | |||

kilk op reload haproxy | |||

[[File:reload haproxy.png|600px]] | |||

Vraag nu het certificaat aan zoals beschreven hier [[Loadbalancers#let.27s_encrypt_certificaat|let's encrypt certificaat]] | |||

==== SSL configuren (stunnel) ==== | |||

Om te zorgen dat we ssl certificaat kopelen aan onze layer 7 servive moet dat als volgt doen : | |||

== | * ga naar Cluster Configuration -> ssl terminiation | ||

* klik op add new virtual service | |||

* 1) kies uit de pull down de VIP waar ssl aangekopeld moet worden | |||

== | * 2) kies bij ssl operaation mode voor High Security | ||

* 3) kies het juist ssl certificaat | |||

* | * 4) kies update | ||

* | [[File:add ssl termination.png|600px]] | ||

* | |||

* | |||

* | |||

* | |||

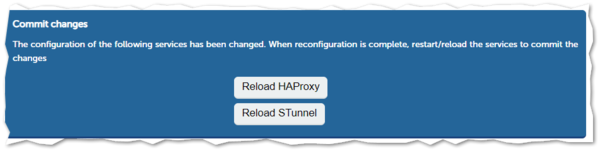

Hier na moet stunnel en haproxy herladen worden | |||

* | * klik eerst op system overview zodat je ziet dat beide herladen moet worden | ||

* | * klik eerst op reload stunnel | ||

* | * Klik reload haproxy | ||

[[File:reload stunnel haproxy.png|600px]] | |||

. | |||

= | = Direct routing (layer 4) = | ||

Op dit moment maken we nog gebruik van direct routing voor alle niet website gerelateerde zaken. Behalve<br> | |||

* redirect server<br> | |||

* server | * xml server<br> | ||

* mail server<br> | |||

* | |||

* | |||

== | == standaard setup == | ||

Standaard gebruiken wij een setup waarbij altijd de load over meerdere servers verspreid wordt | |||

=== instellen van Virtual service layer 4 === | |||

== | ==== van scratch ==== | ||

Ga naar cluster configuration -> layer 4 - virtual services en klik daar op 'Add a new Virtual Service' | |||

=== | |||

* | * 1) Vul hier de naam van virtual service in. Standaard is dat VIP(nr)-v4_naam.url.nl (of v6 bij IPv6) ('''let op: geen spatie tussen vip en het nummer van de vip''') | ||

* 2) Het IP-adres wat aan de buitenkant wordt gebruikt | |||

* | * 3) De poort nummers voor web standaard 80,443 je mag meer poort nummers opgeven door te scheiden met een , | ||

* | Klik op update | ||

[[File:Add Virtual service layer 4 stap1.png|600px]] | |||

Herhaal de bovenstaande stappen voor het IPv6 adres | |||

Nu moeten we nog bestemming toevoegen : waar moet het verkeer naar toe worden gerouteerd. | |||

Nu | |||

Ga naar cluster configuration -> layer 4 - Real Servers<br> | |||

Zoek daar je Virtual service op en klik op modify | |||

< | |||

Tip je standaard staat de Virtual service die je net hebt gemaakt onderaan<br> | |||

Klik op 'Add a new Real Server" bij de Virtual service die we net hebben aangemaakt | |||

* 1) Zet naam van de bestemming neer dit geval Joomla-lb1-v4 (of v6 bij IPv6) | |||

* 2) Vul het IP-adres van de bestemming in | |||

* 3) Klik op update | |||

[[File:Add a new Real server.png|600px]] | |||

Indien het hier geen fallback scenario betreft herhaal de bovenstaande stap voor de 2e bestemming | |||

Herhaal deze stappen voor IPv6 virtual service | |||

===== | ===== Persistence mode ===== | ||

Om te zorgen dat | Om te zorgen dat verkeer van 1 gebruiker bij de zelfde server uit komt moet de persistence op source ip ingesteld worden. We hebben het in verleden geprobeerd met applicatie cookie of een http cookie, maar dit gaf sessie problemen daarom gebruiken we nu voor alle sites source ip | ||

Ga terug naar cluster configuration -> layer 4 - virtual services, zoek je virtual service op en klik op modify | |||

onder Kopje Persistence zet je mode op Source IP<br> | |||

[[File:persistance.png|600px]] | |||

< | |||

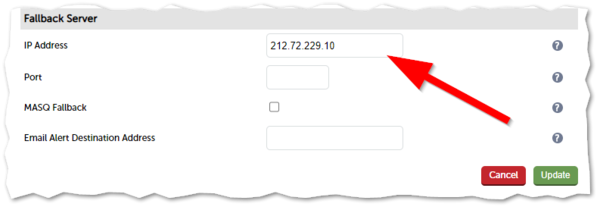

===== | ===== fallback scenario ===== | ||

Bij fallback senario wil je dat verkeer standaard op 1e server uitkomt, behalve wanneer deze er niet is. Bijvoorbeeld bij mail en de xml-rpc server, in dit geval voeg je '''geen''' 2e realserver toe. | |||

Ga terug naar cluster configuration -> layer 4 - virtual services, zoek je virtual service op en klik op modify<br> | |||

TIP boven in zit zoek veld | |||

< | |||

* Zoek de sectie 'Fallback Server' op | |||

* Vul het IP-adres in van de fallback server in, laat de overige velden leeg | |||

* klik op update | |||

Herhaal deze stappen voor IPv6 virtual service | |||

[[File:Fallback server.png|600px]] | |||

== | ==== bestaande virtual service kopiëren ==== | ||

Maar dit alles kan ook veel makkelijker, als er alleen vip is die de zelfde bestemming heeft etc etc | |||

< | Ga terug naar cluster configuration -> layer 4 - virtual services, zoek je virtual service op die je kopiëren en klik op modify <br> | ||

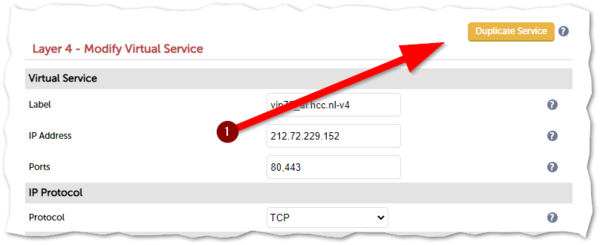

Zie afbeelding 5 rechts<br> | |||

Klik op Duplicate service | |||

< | |||

[[File:Duplicate service.png|600px]] | |||

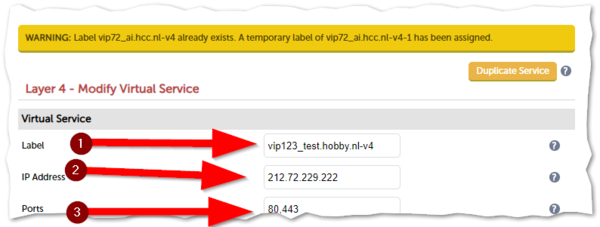

Negeer de waarschuwing is melding dat toevoeging heeft gedaan zodat er geen dubbele namen zijn | |||

* 1) Vervang hier de naam van virtual service. Standaard is dat VIP(nr) naam.url.nl-v4 (of v6 bij IPv6) ('''let op : geen spatie tussen vip en het nummer van de vip''') | |||

* 2) Vervang het IP-adres wat aan de buitenkant wordt gebruikt | |||

* 3) Controleer de poortnummers voor web standaard 80,443 je mag meer poortnummers opgeven door te scheiden met een ,<br> | |||

Klik op update<br> | |||

Herhaal deze stappen voor IPv6 virtual service | |||

[[File:Duplicate service2.png|600px]] | |||

= firewall lock down script = | |||

Het standaard lockdownscript (de term die in de loadbalancer wordt gebruikt) is aangepast met de volgende de aanpassingen: | |||

* Onze VPN IP-reeksen toegevoegd als admin reeksen | |||

* Voor SNMP is aparte chain aangemaakt | |||

* Al het SNMP verkeer dat niet het IP-adres (eth0) van de loadbalancer is wordt gereject | |||

Hier vindt je kopie van het huidige lockdown script van 28-09-2020 10:00 | |||

[[File:Lockdownscript.txt]] | |||

Dit script kan je bewerken via Maintenance -> Firewall Lock Down Wizzard<br> | |||

Met 'Modify the firewall lock down wizard script' pas je het script aan. <br> | |||

Met 'Update Firewall lockdown' wordt het de firewall herladen <br> | |||

Standaard wordt het IP-adres waarmee je bent ingelogd ingevuld bij 'Administration subnet'. Dit is om te zorgen dat je er altijd weer in kan als je een foutje hebt gemaakt. | |||

'''Configuratie van dit onderdeel moet je op beide loadbalancers doen want dit wordt niet gerepliceerd!''' | |||

= | = backup = | ||

Elke dag backuppen we om 22:00 | |||

= | == ssh_config aanpassing == | ||

Omdat de loadbalancer heel veel IP-adressen heeft zou het script ad random een IP-adres uitzoeken en dat gaat natuurlijk fout. Daarom hebben we een source IP-adres gespecificeerd. In /etc/ssh/ssh_config zijn daarom volgende regels toegevoegd: | |||

<pre> | <pre> | ||

host backup2bit-int.hobby.nl | |||

BindAddress=2a02:968:ffff:999:172:31:1:240 | |||

</pre> | </pre> | ||

Verder wordt standaard script dat ook logging draait gebruikt voor de backup /usr/local/hobbynet/bin/backup_etc | |||

= | = Vmware image backup maken= | ||

# zet de slave loadbalancer uit om splitbrain te voorkomen | |||

# Clone de master '''naar vmware3 storage''' zet de datum in naam virtuele machine in omgekeerde volgorde dus bij voorbeeld 2021-09-23 | |||

# Clone de slave '''naar vmware3 storage''' zet de datum in naam virtuele machine in omgekeerde volgorde dus bij voorbeeld 2021-09-23 | |||

# Start slave loadbalancer | |||

# gooi oude backup images weg | |||

# converteer machines naar template in rechter muis knop menu template -> convert to template | |||

#Wil je ook nog locale kopie Liever niet convert to ovf template | |||

De vuist regel is we bewaren de vorige versie van voor de actie en na de actie. tenzij de vorige backup jonger is dan 1 maand | |||

== | = Certificaat vervangen = | ||

# Op de webinterface ga naar cluster configuration -> SSL Certificaten Upload het certificaat via gui onder een tijdelijke naam bv. ster_hcc_nl. | |||

# Login met ssh op loadbalancer | |||

# ga naar directory /etc/loadbalancer.org/certs/ | |||

# hier staan directory's van alle certificaten, in elke directory staat 1 pem bestand met de zelfde naam als directory (en dus ook certnaam) | |||

# Dit bestand kopieer naar de directory van cert dat je wil vervangen en gebruikt dan ook de bestaande naam. | |||

# hier na kopieer je dit bestand ook naar de lbslave. | |||

# daarna ga je weer na de gui | |||

# dan ga je naar maintenance -> restart services | |||

# je kies voor reload Stunnel en daarna voor reload haproxy | |||

# Vergeet niet het TSLA record in dns te update (https://ssl-tools.net/tlsa-generator) | |||

= | = handleidingen= | ||

Deze vind je in de loadbalancer onder support -> Useful Links | |||

= | = LET OP : update instructies = | ||

1. schakel master uit | |||

2. maak snapshot in vmware van master | |||

3. zet master weer aan | |||

4. wacht tot master weer helemaal op is | |||

5. zet slave uit | |||

6. maak snapshot slave | |||

7. zet slave weer aan. | |||

8. maak via web interface backup van alle bestanden en download die op master | |||

9. maak via web interface backup van alle bestanden en download die op slave (zodra slave weer volledig operationeel is) | |||

10. maak slave master (login op slave, vouw groene vlak open en klik op take over) | |||

11. update master via Maintenance -> software update en kies voor online update | |||

12. maak master weer master (login op slave, vouw groene vlak open en klik op take over) als dat niet al vanzelf is gebeurd | |||

11. update slave via Maintenance -> software update en kies voor online update | |||

12. Zet reminder in OTRS om snap shots te verwijderen na 4 dagen (dit kan terwijl machines online zijn) | |||

== aandachts punten == | |||

1. altijd dienen master en slave direct na elkaar te worden geupdate | |||

2. het maken van het snapshot moet gebeuren als de VM uit staat ! dit komt om dat de VM vertraagd wordt tijdens het maken van het snapshot waardoor hij meerdere keren gaat overschakelen naar slave en weer terug. | |||

3. Mocht de update mislukken kan met paar klikken terug naar het snapshot wat je voor de update hebt gemaakt. | |||

Latest revision as of 09:59, 26 April 2022

doel

De loadbalancer zorgt er voor dat onze webdiensten redundant uitgevoerd worden.

otap

Van de loadbalancers zijn er 2 omgevingen

- de productie

- de test op deze omgeving draaien alle website die joomla-test en joomla-dev draaien

OPGELET

heel belangrijk de loadbalancer mag je nooit migreren als ze aan staan, hierdoor krijg je een 'split brain' situatie

In tegen stelling tot alle andere vm's staan deze vm's op lokale storage, zo dat er bij onderhoud van iscsi er geen splitbrain en timing issues ontstaan

Dit is dan ook geblokkeerd in vmware zoals omschreven hier https://frankdenneman.nl/2014/08/18/disable-vmotion-single-vm/ met 1 aanpassing query mag wel en vmotion als uit staat mag wel

opzet

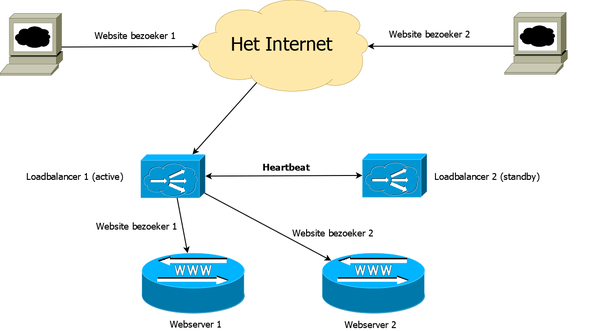

We hebben 2 virtuele loadbalancers: loadbalancer1 en loadbalancer2. Elk draait op een andere hypervisor te weten vmware4 en vmware5

normale situatie

Dit geeft weer hoe in normale situaties het verkeer loopt.

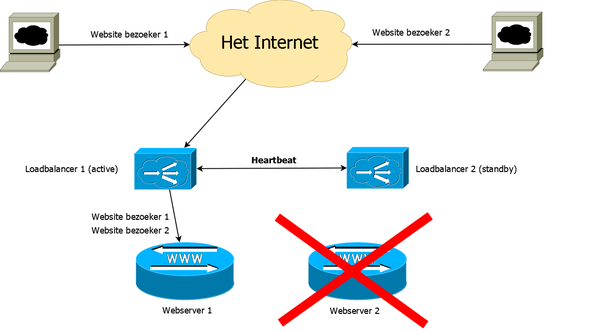

webserver faalt

Dit geeft weer hoe het verkeer loopt wanneer een webserver faalt.

loadbalancer faalt

Dit geeft weer hoe het verkeer loopt wanneer een loadbalancer faalt.

IP plan

212.72.224 IP reeks (eth1)

212.72.224.240 2a02:968:1:2:212:72:224:240 loadbalancer1-vlan100.hobby.nl (IP adressen voor loadbalancer zelf) 212.72.224.241 2a02:968:1:2:212:72:224:241 loadbalancer2-vlan100.hobby.nl (IP adressen voor loadbalancer zelf)

212.72.227 IP reeks (eth3)

212.72.227.88 en 2a02:968:1:7:212:72:227:88 loadbalancer1-vlan107.hobby.nl (IP adressen voor loadbalancer zelf) 212.72.227.89 en 2a02:968:1:7:212:72:227:89 loadbalancer2-vlan107.hobby.nl (IP adressen voor loadbalancer zelf)

212.72.229 IP reeks (eth2)

212.72.229.240 2a02:968:1:1:212:72:229:240 loadbalancer1-vlan102.hobby.nl (IP adressen voor loadbalancer zelf) 212.72.229.241 2a02:968:1:1:212:72:229:241 loadbalancer2-vlan102.hobby.nl (IP adressen voor loadbalancer zelf)

172.31.1 IP reeks (eth0)

172.31.1.240 2a02:968:ffff:999:172:31:1:240 loadbalancer1-vlan999.hobby.nl (IP adressen voor loadbalancer zelf) 172.31.1.241 2a02:968:ffff:999:172:31:1:241 loadbalancer2-vlan999.hobby.nl (IP adressen voor loadbalancer zelf)

172.31.254 IP reeks (eth5)

172.31.254.240 2a02:968:ffff:997:172:31:254:240 loadbalancer1-vlan997.hobby.nl (IP adressen voor loadbalancer zelf) 172.31.254.241 2a02:968:ffff:997:172:31:254:241 loadbalancer2-vlan997.hobby.nl (IP adressen voor loadbalancer zelf)

dns aliassen

Via interne netwerk zijn de dns aliassen aangemaakt loadbalancer1-int.hobby.nl en loadbalancer2-int.hobby.nl op die manier konden gebruik blijven maken van hobbynet wildcard certificaat.

configuratie

termen

- Virtual service : De dienst die geloadbalanced wordt (dit kan layer 4 of layer 7 zijn)

Configuratie gebeurt altijd via de webinterface. Enkel bij hele uitzonderlijke gevallen moet je wat via SSH doen.

De loadbalancers zijn te bereiken via:

ssh toegang

SSH keys kunnen toegevoegd worden, dit vereist echter strak formaat namelijk

ssh-rsa <snip> je key </snip> bas@een.domein.nl

Het is heel belangrijk dat je key in dit formaat is, ook ben je verplicht een hostnaam in te geven, gebruik daarvoor gewoon je naam dit moet namelijk uniek zijn.

Key's mogen niet met de hand worden toegevoegd via SSH !

Je kan in de loadbalancer onder Local Configuration -> SSH Keys en dan het tab SSH Authentication

Configuratie van dit onderdeel moet je op beide loadbalancers doen want dit wordt niet gerepliceerd!

Proxy (layer 7)

Alle website gaan via proxy op de loadbalancer naar de webservers toe.

ssl

SSL wordt getermineerd op loadbalancer, maar het verkeer tussen de loadbalancer en de webserver is versleuteld met ssl, dit gebeurd echter met certificaat gesignend door onze windows CA

cerificaat uploaden

Het heeft mijn voorkeur om een pfx certificaat te gebruiken, dit leverde mijn veel minder gedoe op.

- ga naar Cluster configuration -> ssl certificate

- klik op add a new SSL Certificaat

- 1) kies upload prepared pem/pfx file

- 2) geeft het certificaat een naam .

- 3) kies bestand kiezen en kies op je pc het certificaat dat je wil uploaden

- indien je cert een wachtwoord heeft vul die dan in wanneer er om gevraagd wordt.

- klik op upload certificaat

note soms gaat uploaden fout doe het dan in privacy window, browser vult namelijk soms verborgen velden in dat geeft problemen

let's encrypt certificaat

Zorg er voor dat layer 7 service is voorbereid zoals hier beschreven Let's encrypt voorbereiden

log in met ssh op de loadbalancer 1 en voor dit commando uit

/usr/local/sbin/lb-letsencrypt-bas.sh -i -p 443 -h 8888 -d domein naam -f loadbalancer@hobby.nl -t beheer@hobby.nl -r smtp.bit.nl -U loadbalancer -P ********

dit zorgt er voor dat een lets's encrypt certificaat wordt aangevraagd voor dit domein en wordt ge upload, ook maak dit script automatisch een cron entry aan om het certificaat te verlengen

standaard setup

Standaard gebruiken wij een setup waarbij altijd de load over meerdere servers verspreid wordt

instellen van Virtual service layer 7

van scratch

Ga naar cluster configuration -> layer 7 - virtual services en klik daar op 'Add a new Virtual Service'

- 1) Vul hier de naam van virtual service in. Standaard is dat VIP(nr) naam.url.nl-v4 (of v6 bij IPv6) (let op: geen spatie tussen vip en het nummer van de vip)

- 2) Het IP-adres wat aan de buitenkant wordt gebruikt

- 3) De poort nummers voor web standaard 80 je mag meer poort nummers opgeven door te scheiden met een (altijd alleen 80 ook bij een https site).

Klik op update

Herhaal de bovenstaande stappen voor het IPv6 adres

Nu moeten we nog bestemming toevoegen : waar moet het verkeer naar toe worden gerouteerd.

Ga naar cluster configuration -> layer 7 - Real Servers Zoek daar je Virtual service op en klik op modify

Tip je standaard staat de Virtual service die je net hebt gemaakt onderaan Klik op 'Add a new Real Server" bij de Virtual service die we net hebben aangemaakt

- 1) Zet naam van de bestemming neer dit geval users-lb1-v4 (of v6 bij IPv6)

- 2) Vul het IP-adres van de bestemming in

- 3) vul hier 443 in (ja 443 en geen 80, het verkeer tussen loadbalancer en webserver is ssl versleuteld)

- 4) vink re-encrypt to backend aan, dit zorgt dat verkeer tussen loadbalancer en webserver wordt versleuteld

- 5) Klik op update

- Herhaal dit voor alle 2 resterende loadbalanced webservers

- Uiteraard moet je dit ook voor ipv6 versie doen, alleen gebruik je dan IPv6 adressen!

voor bereiden voor lets encrypt

Indien voor het domein een let's encrypt certificaat aangevraagd moet worden moet er een een extra setting gedaan worden.

- ga naar Cluster Configuration -> layer 7 - Virtual Services .

- zoek de vip op waar bij certificaat word aangevraagd.

- klik op modify

- zoek ACL rules op en klik op edit ACL Rules

- 1) kies rule type path_beg

- 2) Boolean Equals

- 3) URL text/ip /.well-known/acme-challenge/

- 4) Rule action type backend

- 5) Redirect Location letsencrypt

Als je dit alles hebt gedaan moet de ha proxy config op nieuw ingeladen worden. kilk op reload haproxy

Vraag nu het certificaat aan zoals beschreven hier let's encrypt certificaat

SSL configuren (stunnel)

Om te zorgen dat we ssl certificaat kopelen aan onze layer 7 servive moet dat als volgt doen :

- ga naar Cluster Configuration -> ssl terminiation

- klik op add new virtual service

- 1) kies uit de pull down de VIP waar ssl aangekopeld moet worden

- 2) kies bij ssl operaation mode voor High Security

- 3) kies het juist ssl certificaat

- 4) kies update

Hier na moet stunnel en haproxy herladen worden

- klik eerst op system overview zodat je ziet dat beide herladen moet worden

- klik eerst op reload stunnel

- Klik reload haproxy

Direct routing (layer 4)

Op dit moment maken we nog gebruik van direct routing voor alle niet website gerelateerde zaken. Behalve

- redirect server

- xml server

- mail server

standaard setup

Standaard gebruiken wij een setup waarbij altijd de load over meerdere servers verspreid wordt

instellen van Virtual service layer 4

van scratch

Ga naar cluster configuration -> layer 4 - virtual services en klik daar op 'Add a new Virtual Service'

- 1) Vul hier de naam van virtual service in. Standaard is dat VIP(nr)-v4_naam.url.nl (of v6 bij IPv6) (let op: geen spatie tussen vip en het nummer van de vip)

- 2) Het IP-adres wat aan de buitenkant wordt gebruikt

- 3) De poort nummers voor web standaard 80,443 je mag meer poort nummers opgeven door te scheiden met een ,

Klik op update

Herhaal de bovenstaande stappen voor het IPv6 adres

Nu moeten we nog bestemming toevoegen : waar moet het verkeer naar toe worden gerouteerd.

Ga naar cluster configuration -> layer 4 - Real Servers

Zoek daar je Virtual service op en klik op modify

Tip je standaard staat de Virtual service die je net hebt gemaakt onderaan

Klik op 'Add a new Real Server" bij de Virtual service die we net hebben aangemaakt

- 1) Zet naam van de bestemming neer dit geval Joomla-lb1-v4 (of v6 bij IPv6)

- 2) Vul het IP-adres van de bestemming in

- 3) Klik op update

Indien het hier geen fallback scenario betreft herhaal de bovenstaande stap voor de 2e bestemming

Herhaal deze stappen voor IPv6 virtual service

Persistence mode

Om te zorgen dat verkeer van 1 gebruiker bij de zelfde server uit komt moet de persistence op source ip ingesteld worden. We hebben het in verleden geprobeerd met applicatie cookie of een http cookie, maar dit gaf sessie problemen daarom gebruiken we nu voor alle sites source ip

Ga terug naar cluster configuration -> layer 4 - virtual services, zoek je virtual service op en klik op modify

onder Kopje Persistence zet je mode op Source IP

fallback scenario

Bij fallback senario wil je dat verkeer standaard op 1e server uitkomt, behalve wanneer deze er niet is. Bijvoorbeeld bij mail en de xml-rpc server, in dit geval voeg je geen 2e realserver toe.

Ga terug naar cluster configuration -> layer 4 - virtual services, zoek je virtual service op en klik op modify

TIP boven in zit zoek veld

- Zoek de sectie 'Fallback Server' op

- Vul het IP-adres in van de fallback server in, laat de overige velden leeg

- klik op update

Herhaal deze stappen voor IPv6 virtual service

bestaande virtual service kopiëren

Maar dit alles kan ook veel makkelijker, als er alleen vip is die de zelfde bestemming heeft etc etc

Ga terug naar cluster configuration -> layer 4 - virtual services, zoek je virtual service op die je kopiëren en klik op modify

Zie afbeelding 5 rechts

Klik op Duplicate service

Negeer de waarschuwing is melding dat toevoeging heeft gedaan zodat er geen dubbele namen zijn

- 1) Vervang hier de naam van virtual service. Standaard is dat VIP(nr) naam.url.nl-v4 (of v6 bij IPv6) (let op : geen spatie tussen vip en het nummer van de vip)

- 2) Vervang het IP-adres wat aan de buitenkant wordt gebruikt

- 3) Controleer de poortnummers voor web standaard 80,443 je mag meer poortnummers opgeven door te scheiden met een ,

Klik op update

Herhaal deze stappen voor IPv6 virtual service

firewall lock down script

Het standaard lockdownscript (de term die in de loadbalancer wordt gebruikt) is aangepast met de volgende de aanpassingen:

- Onze VPN IP-reeksen toegevoegd als admin reeksen

- Voor SNMP is aparte chain aangemaakt

- Al het SNMP verkeer dat niet het IP-adres (eth0) van de loadbalancer is wordt gereject

Hier vindt je kopie van het huidige lockdown script van 28-09-2020 10:00

File:Lockdownscript.txt

Dit script kan je bewerken via Maintenance -> Firewall Lock Down Wizzard

Met 'Modify the firewall lock down wizard script' pas je het script aan.

Met 'Update Firewall lockdown' wordt het de firewall herladen

Standaard wordt het IP-adres waarmee je bent ingelogd ingevuld bij 'Administration subnet'. Dit is om te zorgen dat je er altijd weer in kan als je een foutje hebt gemaakt.

Configuratie van dit onderdeel moet je op beide loadbalancers doen want dit wordt niet gerepliceerd!

backup

Elke dag backuppen we om 22:00

ssh_config aanpassing

Omdat de loadbalancer heel veel IP-adressen heeft zou het script ad random een IP-adres uitzoeken en dat gaat natuurlijk fout. Daarom hebben we een source IP-adres gespecificeerd. In /etc/ssh/ssh_config zijn daarom volgende regels toegevoegd:

host backup2bit-int.hobby.nl

BindAddress=2a02:968:ffff:999:172:31:1:240

Verder wordt standaard script dat ook logging draait gebruikt voor de backup /usr/local/hobbynet/bin/backup_etc

Vmware image backup maken

- zet de slave loadbalancer uit om splitbrain te voorkomen

- Clone de master naar vmware3 storage zet de datum in naam virtuele machine in omgekeerde volgorde dus bij voorbeeld 2021-09-23

- Clone de slave naar vmware3 storage zet de datum in naam virtuele machine in omgekeerde volgorde dus bij voorbeeld 2021-09-23

- Start slave loadbalancer

- gooi oude backup images weg

- converteer machines naar template in rechter muis knop menu template -> convert to template

- Wil je ook nog locale kopie Liever niet convert to ovf template

De vuist regel is we bewaren de vorige versie van voor de actie en na de actie. tenzij de vorige backup jonger is dan 1 maand

Certificaat vervangen

- Op de webinterface ga naar cluster configuration -> SSL Certificaten Upload het certificaat via gui onder een tijdelijke naam bv. ster_hcc_nl.

- Login met ssh op loadbalancer

- ga naar directory /etc/loadbalancer.org/certs/

- hier staan directory's van alle certificaten, in elke directory staat 1 pem bestand met de zelfde naam als directory (en dus ook certnaam)

- Dit bestand kopieer naar de directory van cert dat je wil vervangen en gebruikt dan ook de bestaande naam.

- hier na kopieer je dit bestand ook naar de lbslave.

- daarna ga je weer na de gui

- dan ga je naar maintenance -> restart services

- je kies voor reload Stunnel en daarna voor reload haproxy

- Vergeet niet het TSLA record in dns te update (https://ssl-tools.net/tlsa-generator)

handleidingen

Deze vind je in de loadbalancer onder support -> Useful Links

LET OP : update instructies

1. schakel master uit 2. maak snapshot in vmware van master 3. zet master weer aan 4. wacht tot master weer helemaal op is 5. zet slave uit 6. maak snapshot slave 7. zet slave weer aan. 8. maak via web interface backup van alle bestanden en download die op master 9. maak via web interface backup van alle bestanden en download die op slave (zodra slave weer volledig operationeel is) 10. maak slave master (login op slave, vouw groene vlak open en klik op take over) 11. update master via Maintenance -> software update en kies voor online update 12. maak master weer master (login op slave, vouw groene vlak open en klik op take over) als dat niet al vanzelf is gebeurd 11. update slave via Maintenance -> software update en kies voor online update 12. Zet reminder in OTRS om snap shots te verwijderen na 4 dagen (dit kan terwijl machines online zijn)

aandachts punten

1. altijd dienen master en slave direct na elkaar te worden geupdate 2. het maken van het snapshot moet gebeuren als de VM uit staat ! dit komt om dat de VM vertraagd wordt tijdens het maken van het snapshot waardoor hij meerdere keren gaat overschakelen naar slave en weer terug. 3. Mocht de update mislukken kan met paar klikken terug naar het snapshot wat je voor de update hebt gemaakt.